Es importante que padres de familia y profesores consideren los aspectos que favorecen el empleo de esta herramienta y sus peligros los niños y adolescentes.

Resulta imperante que los estudiantes desarrollen habilidades para identificar, evitar y defenderse de los peligros y amenazas que se les puedan presentar cuando navegan por Internet.

PRINCIPALES AMENAZAS

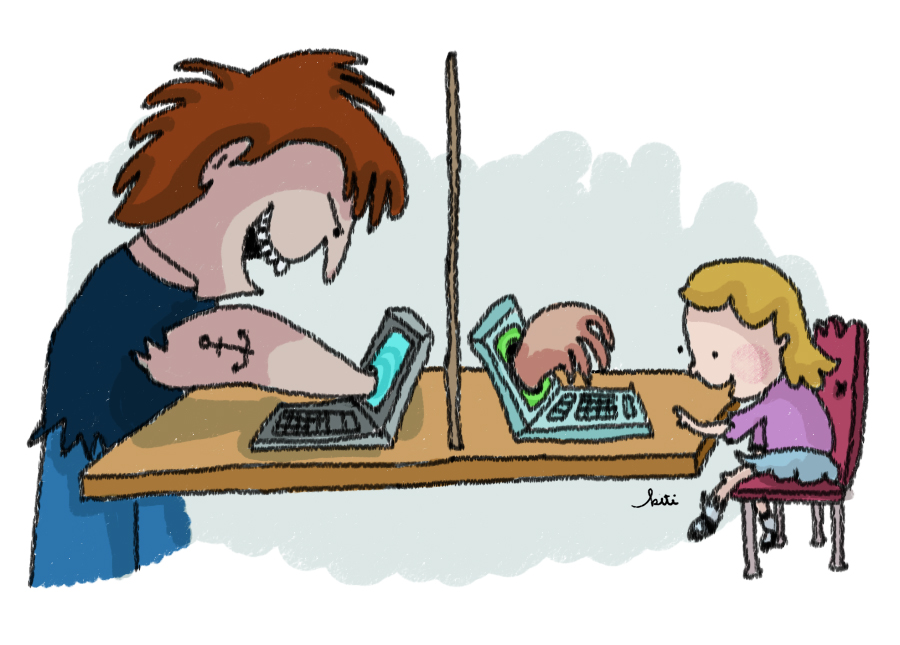

Grooming y el Acoso a los Niños y Adolescentes Través de Internet

El grooming es el engatusamiento de un adulto hacia un menor con un fin sexual. Eso se produce y ha cobrado mucha fuerza a través de las redes sociales, por la facilidad que tiene de establecer relaciones y es uno de los problemas que afectan la seguridad de los niños y adolescentes en Internet, una situación de riesgo que puede causar mucho daño.

COMO EMPIEZA EL GROOMING DE NIÑOS

El grooming es un proceso que suele durar semanas o incluso meses. Por lo general, puede seguir los siguientes pasos:

1- El adulto elabora lazos emocionales y de amistad con el niño (a), fingiendo ser otro niño. Empieza una relación a que llamamos engatusamiento, de contacto, de conocimiento, en la que la finalidad del adulto es una cita con ese menor que puede acabar con un abuso sexual.

2- El adulto conquista la confianza del niño (a) y a través de ello, consigue datos personales y de contacto del menor.

3- El adulto intenta establecer un encuentro físico con el menor de dos formas:

- El adulto seduce al menor, enseñándole imágenes de contenido sexual e invita al menor a que también le envíe fotos suyas. Una vez conseguida imágenes comprometidas del menor, el adulto empieza el ciberacoso, chantajea al menor para conseguir un contacto físico.

- El adulto engaña al menor. El adulto busca conocer a los intereses del niño o niña. Si él ve que el interese del niño es por fútbol, o él se hace pasar por un entrenador de fútbol que está interesado en fichar pequeñas estrellas del fútbol o sigue siendo un niño y dice que su tío es entrenador de fútbol y que él podría concertarle una cita con él. Y si el tema que más le guste al niño (a) es el cine, el acosador se hace pasar por productor de cine, o dice que tiene un tío que lo es, llegando incluso a pedir una cita física para concretar el encuentro.

Qué Pueden hacer los Padres Contra el Grooming de Niños

- Controlar el uso de internet y de las cámaras web por los niños.

- Situar el ordenador en zonas comunes de la casa.

- Educar a los niños. Enseñar y pedir a ellos a que nunca contacten con desconocidos o faciliten información privada a través de Internet.

- Pedir a los hijos comunicar cualquier problema que noten, dejándoles claro que no importa lo que hayan hecho, ya que siempre les van a apoyar.

Aparte de eso, existen organizaciones que utiliza personas infiltradas como menores para identificar a estos adultos y pasar la información a la policía. Por otro lado, también existen software o programas que permiten vigilar lo que hacen los niños en los chats y en mensajería instantánea.

Aparte de eso, existen organizaciones que utiliza personas infiltradas como menores para identificar a estos adultos y pasar la información a la policía. Por otro lado, también existen software o programas que permiten vigilar lo que hacen los niños en los chats y en mensajería instantánea.https://www.guiainfantil.com/articulos/educacion/nuevas-tecnologias/el-grooming-y-el-acoso-a-ninos-a-traves-de-internet/

EL SEXTING

DEFINICIÓN

➤El sexting consiste en el envío de contenidos de tipo sexual (principalmente fotografías y/o vídeos) producidos generalmente por el propio remitente, a otras personas por medio de teléfonos móviles.

➤Según el glosario de ciberseguridad del gobierno de Australia del Sur, es el acto mediante el cual una fotografía digital sexualmente explícita que una persona se toma a sí misma es enviada a otra persona como un MMS por medio del teléfono móvil.

➤El Centro de Investigación sobre Delitos contra los Niños de la Universidad de New Hampshire en su destacado estudio publicado en diciembre de 2011 define el sexting como “imágenes sexuales producidas por menores susceptibles de ser consideradas pornografía infantil”.

➤Otra definición es la que da el Urban Dictionary: “el acto de enviar mensajes de teléfono móvil a alguien con el objetivo de tener con el o ella un encuentro sexual; inicialmente intrascendente, más tarde se convierte en algo sugerente y finalmente explícito.”.

COMO Y POR QUÉ SE ORIGINA

👉En el caso de sexting se trata de contenidos muy íntimos, generados por los propios remitentes, mediante la grabación de sonidos, fotos o vídeos propios en actitudes sexuales, desnudos o semidesnudos, normalmente con destino a una pareja sexual o amorosa, aunque también en no pocas ocasiones a otros amigos, como un simple juego. Esto expone al creador o creadora de dichos contenidos a graves riesgos.

👉¿Por qué lo hacen? ¿Qué los empuja a ello? La respuesta no es fácil ya que es una práctica reciente sobre la que aún no hay estudios concluyentes, pero pueden influir uno o varios de estos factores:

📌Creen que una imagen en un terminal móvil está segura y no son capaces de proyectar, de imaginar, las variadas formas en que esa imagen puede salir del dispositivo. Un robo, un error, una broma, un extravío… o la voluntad de su propietario.

📌Confían plenamente en la discreción —cuando no en el amor eterno profesado— por parte del destinatario del envío. Carecen de experiencia vital suficiente que les invite a pensar en que las cosas, en la vida, cambian por muy diversos factores.

📌Sienten cierta presión de grupo que les lleva a ganar notoriedad y aceptación en este contexto, el digital, tan importante para ellos. Este factor, añadido a la plenitud hormonal, puede generar combinaciones poco recomendables.

📌Las influencias y modelos sociales distan del recato. La exhibición de relaciones sexuales o desnudos por personas no profesionales, comunes, abundan en la Red. Si pueden ver a cualquier persona anónima en su intimidad a través de la Red, no parece tan grave y a su vez el desnudo lo ven como algo común y hasta cierto punto normalizado, esto equivale un factor de riesgo.

📌Desconocen las consecuencias que para su vida puede llegar a tener el hecho de que esa imagen comprometida sea de dominio público.

📌Desconocen las consecuencias que para su vida puede llegar a tener el hecho de que esa imagen comprometida sea de dominio público.📌La natural falta de percepción del riesgo que acompaña a la adolescencia y el espíritu transgresor desencadenan ciertos desafíos. En algunos casos resulta simplemente divertido, en otros, sirve para coquetear o dar otro contenido a una relación.

http://www.sexting.es/que-es-el-sexting/

CIBERBULLYING

El ciberbullying es el uso de los medios telemáticos (Internet, telefonía móvil y videojuegos online principalmente) para ejercer el acoso psicológico entre iguales. No se trata aquí el acoso o abuso de índole estrictamente sexual ni los casos en los que personas adultas intervienen. En el acoso cibernético la tecnología se usa para corromper, manipular, dominar e incluso inducir la muerte. Esta agresión puede hacer de forma directa: si la victima observa que está siendo filmada o si recibe el mensaje o vídeo; es indirecta cuando el agresor influye en otros para criticarlo, excluirlo, etiquetarlo en la web de forma negativa, lo cual magnifica el daño psicológico pudiendo ocasionar detrimento emocional, mental, social e incluso afectar su salud provocando ansiedad, fobias, depresión o intento suicida; esto es la versión “en línea” del acoso tradicional directo e indirecto entre iguales (Gómez y Hernández, 2013).

¿Qué no es el ciberbullying?

Por tanto tiene que haber menores en ambos extremos del ataque para que se considere ciberbullying: si hay algún adulto, entonces estamos ante algún otro tipo de ciberacoso.

Tampoco se trata de adultos que engatusan a menores para encontrarse con ellos fuera de la Red o explotar sus imágenes sexuales. Aunque hay veces en que un/a menor comienza una campaña de ciberbullying que puede acabar implicando a adultos con intenciones sexuales.

¿Cuándo estamos ante un caso de ciberbullying?

Estamos ante un caso de ciberbullying cuando un o una menor atormenta, amenaza, hostiga, humilla o molesta a otro/a mediante Internet, teléfonos móviles, consolas de juegos u otras tecnologías telemáticas.

¿Qué tiene que ver el ciberbullying con el bullying o acoso escolar?

No son tan similares como podría pensarse. En ambos se da un abuso entre iguales pero poco más tienen que ver en la mayoría de los casos. El ciberbullying atiende a otras causas, se manifiesta de formas muy diversas y sus estrategias de abordamiento y consecuencias también difieren. Sí es bastante posible que el bullying sea seguido de ciberbullying. También es posible que el ciberbullying pueda acabar también en una situación de bullying, pero desde luego esto último sí que es poco probable.

¿Por qué es especialmente grave el ciberbullying?

¿Por qué es especialmente grave el ciberbullying?El anonimato, la no percepción directa e inmediata del daño causado y la adopción de roles imaginarios en la Red convierten al ciberbullying en un grave problema.

¿Cómo se manifiesta el ciberbullying?

Las formas que adopta son muy variadas y sólo se encuentran limitadas por la pericia tecnológica y la imaginación de los menores acosadores, lo cual es poco esperanzador.

Algunos ejemplos concretos podrían ser los siguientes:

🚩Colgar en Internet una imagen comprometida (real o efectuada mediante fotomontajes) datos delicados, cosas que pueden perjudicar o avergonzar a la víctima y darlo a conocer en su entorno de relaciones.

🚩Dar de alta, con foto incluida, a la víctima en un web donde se trata de votar a la persona más fea, a la menos inteligente… y cargarle de puntos o votos para que aparezca en los primeros lugares.

🚩Crear un perfil o espacio falso en nombre de la víctima, en redes sociales o foros, donde se escriban a modo de confesiones en primera persona determinados acontecimientos personales, demandas explícitas de contactos sexuales…

🚩Dejar comentarios ofensivos en foros o participar agresivamente en chats haciéndose pasar por la víctima de manera que las reacciones vayan posteriormente dirigidas a quien ha sufrido la usurpación de personalidad.

🚩Dando de alta la dirección de correo electrónico en determinados sitios para que luego sea víctima de spam, de contactos con desconocidos…

🚩Usurpar su clave de correo electrónico para, además de cambiarla de forma que su legítimo propietario no lo pueda consultar, leer los mensajes que a su buzón le llegan violando su intimidad.

🚩Provocar a la víctima en servicios web que cuentan con una persona responsable de vigilar o moderar lo que allí pasa (chats, juegos online, comunidades virtuales…) para conseguir una reacción violenta que, una vez denunciada o evidenciada, le suponga la exclusión de quien realmente venía siendo la víctima.

🚩Hacer circular rumores en los cuales a la víctima se le suponga un comportamiento reprochable, ofensivo o desleal, de forma que sean otros quienes, sin poner en duda lo que leen, ejerzan sus propias formas de represalia o acoso.

🚩Enviar menajes amenazantes por e-mail o SMS, perseguir y acechar a la víctima en los lugares de Internet en los se relaciona de manera habitual provocándole una sensación de completo agobio.

http://www.ciberbullying.com/cyberbullying/que-es-el-ciberbullying/

ESTRATEGIAS PARA MITIGAR LOS RIESGOS EN INTERNET

El mundo de la informática y el acceso a Internet nos ofrece un horizonte de posibilidades de éxito para la educación, el trabajo, la ampliación de la relación social y el ocio, siempre que se guarden unos mínimos consejos básicos, no muy difíciles de implementar y que encontramos como recomendación en todas las instituciones, tanto públicas como privadas que se dedican a analizar, perseguir y corregir los comportamientos anómalos e ilícitos que también se producen en la red de redes.

ESTRATEGIAS PARA LA PROTECCIÓN DEL EQUIPO

1. Mantente informado sobre las novedades y alertas de seguridad.

2. Mantén actualizado tu equipo, tanto el Sistema Operativo como cualquier aplicación que tengas instalada.

3. Haz copias de seguridad con cierta frecuencia, para evitar la pérdida de datos importante.

4. Utiliza software legal que suele ofrecer garantía y soporte.

5. Utiliza contraseñas fuertes en todos los servicios, para dificultar la suplantación de tu usuario (evita nombres, fechas, datos conocidos o deducibles, etc.).

6. Utiliza herramientas de seguridad que te ayudan a proteger / reparar tu equipo frente a las amenazas de la Red.

7. Crea diferentes usuarios, cada uno de ellos con los permisos mínimos necesarios para poder realizar las acciones permitidas.

ESTRATEGIAS PARA UNA NAVEGACIÓN SEGURA.

1. Para evitar virus, descarga los ficheros solo de fuentes confiables.

1. Para evitar virus, descarga los ficheros solo de fuentes confiables.2. Descarga los programas desde las páginas oficiales para evitar suplantaciones.

3. Analiza con un antivirus todo lo que descargues antes de ejecutarlo.

4. Mantén actualizado el navegador para protegerlo contra los últimos ataques.

5. Como apoyo para saber si una página es confiable utiliza analizadores de URLs.

6. Configura tu navegador para que sea seguro.

7. Ten precaución con las contraseñas que guardas en el navegador, y utiliza siempre una contraseña maestra.

ESTRATEGIAS PARA EL USO SEGURO DEL CORREO ELECTRÓNICO.

ESTRATEGIAS PARA EL USO SEGURO DEL CORREO ELECTRÓNICO.1. Desconfía de los correos de remitentes desconocidos, ante la duda elimínelo.

2. No abras ficheros adjuntos sospechosos procedentes de desconocidos o que no hayas solicitado.

3. Utiliza el filtro anti-spam y marca los correos no deseados como correo basura.

4. Ten precaución con el mecanismo de recuperar contraseña, utiliza una pregunta que sólo tu sepas responder.

5. Analiza los adjuntos con un antivirus antes de ejecutarlos en tu sistema.

6. Desactiva la vista previa y la visualización en HTML de tu cliente de correo para evitar el posible código malicioso que pueda estar incluido en el cuerpo de los mensajes.

7. No facilites tu cuenta de correo a desconocidos ni la publiques ’alegremente’.

8. No respondas a mensajes falsos, ni a cadenas de correos para evitar que tu dirección se difunda.

9. Cuando reenvíes mensajes a múltiples destinatarios utiliza la copia carbón oculta –CCO o BCC- para introducir las direcciones

ESTRATEGIAS PARA LA PARTICIPACIÓN SEGURA EN REDES SOCIALES

1. Lee las políticas de uso y privacidad de los diferentes servicios antes de utilizarlos, sobre todo lo relacionado con la política de privacidad y la propiedad última de los que se publica en la red social.

2. Piensa antes de publicar, no sea que luego te arrepientas.

3. Valora que información deseas revelar y controla quién puede acceder a ella.

4. Controla tu lista de contactos, y antes de agregar a alguien tomate tu tiempo para asegurarte de su confianza.

5. Las redes sociales contienen las mismas aplicaciones que utilizan los atacantes para propagar los virus –correo, mensajería, navegación, etc.-, mantén las mismas recomendaciones.

6. Utiliza contraseñas seguras para que no te suplanten.

7. Si crees que estás siendo víctima de acoso contacta inmediatamente con el servicio de atención exponiendo tu caso.

ESTRATEGIAS ESPECÍFICOS PARA LA EXPERIENCIA SEGURA DE LOS MENORES EN INTERNET

1. Educa al menor sobre los posibles peligros que puede encontrar en la red.

2. Acompaña al menor en la navegación cuando sea posible, sin invadir su intimidad.

3. Advierte al menor de los problemas de facilitar información personal (nombre, dirección, teléfono, contraseñas, fotografías, etc.) a través de cualquier canal.

4. Desaconséjale participar en charlas radicales (provocadoras, racistas, humillantes, extremistas, etc.) ya que pueden hacerle sentir incómodo.

5. Infórmale de que no todo lo que sale en Internet tiene que ser cierto, ya que pueden ser llevados a engaño con facilidad.

6. Indique claramente a su hijo que la comisión de delitos también se puede realizar a través de Internet y que el desconocimiento de la ley no exime de su cumplimiento. Acciones como la descarga ilegal de programas, películas, música, el acoso a compañeros, etc., están severamente penadas por la ley.

7. Presta atención a sus ’ciber-amistades’ en la misma medida que lo haces con sus amistades en la vida real.

8. Pídele que te informe de cualquier conducta o contacto que le resulte incómodo o sospechoso.

9. Vigila el tiempo de conexión del menor a Internet para evitar que desatienda otras actividades.

10. Crea una cuenta de usuario limitado para el acceso del menor al sistema.

ESTRATEGIAS SOBRE EL ACCESO A INTERNET EN EL HOGAR

1. Coloque el ordenador o dispositivo de acceso a Internet en un lugar común. Podrá comprobar discretamente los lugares que visita su hijo/a.

2. Acompañe a su hijo/a en la experiencia de navegación por Internet, en la búsqueda de información y en el juego, procurando ser un partícipe más y no como elemento controlador. Cuanta más confianza tenga su hijo/o en Usted y más percepción de que se le respeta, más fácil le será contarle todo lo que hace.

3. Sobre todo, hable con su hijo/a. Una buena comunicación es el cauce perfecto para prevenir los riesgos y para ayudarle rápidamente en caso de apuro.

http://www.mineducacion.gov.co/cvn/1665/w3-article-251034.html

http://www.imbiomed.com/1/PDF/Ap085-06.pdf

http://riesgosdeinternetinstituciones.blogspot.com.co/2015/06/estrategias-para-mitigar-riesgos-el.html

0 comentarios:

Publicar un comentario